I – Ağ Teknolojileri Elemanı Seviye 4 Benzer Sorular;

II – Ders Notları:

I – Ağ Teknolojileri Elemanı Seviye 4 Benzer Sorular;

Resmi kaynak ve Dökümanlar;

Tübider VOC Test Sınav ve Belgelendirme Merkezinde yapılmakta olan Bilgisayar Donanım Elemanı ve Ağ Teknolojileri Elemanı sınavlarında kaynak olarak kullanılabilecek nitelikteki dokümanlara aşağıdaki bağlantılardan ulaşabilirsiniz.

PDF Dosyaları:

- A+ Bilgisayar Teknik Elemanı Dokümanları

- ATX Güç Kaynakları

- Temel Bilgi Teknolojisi Kullanımı

- Bilgisayar Bileşenleri

- Grafik Kartları Nasıl Çalışır

- Hafıza Teknolojileri ve Standartları

- Kendi PC ni Kendin Kur

- LCD Panel Teknolojileri

- RAID Nedir, Nasıl Yapılır?

- Strata Bilgi Teknolojileri

Videolar:

- NoteBook Sevis Videoları

- Teknik Servis Eğitimleri (Türkçe)

- İleri Bilgisayar Donanım Eğitimi (Sieguntur-Türkçe)

- Soldering (BGA)

- Soldering (Surface Mount Technology)

- Soldering (Through Hole)

- Home PC Build (Türkçe)

- Home Network Builder (Türkçe)

- Bilgisayar Donanım Elemanı Eğitimi

(kaynak: http://www.tubider.org.tr/?p=2709)

Aşağıda Yeralan Sorular İçin Benzer Kaynaklar;

http://www.belgeler.com/blg/7it/network-vize-sorulari

http://www.sorubankasi.gen.tr/bilgisayar-aglari-ile-ilgili-cikmis-sorular

http://www.defter.gen.tr/konu-unvan-degisikligi-sinavi-bilgisayar-test-sorulari-1.html

Sınavda Çıkan Benzer Sorular:

Not: Cevapların Tamamı Doğru Olmayabilir,

Not 2: Sınavda çıkan çok benzer sorular farklı renkte işaretlenecektir.

1) Herhangi bir TCP/IP portuna dışardan gelen bağlantı isteklerini engelleyebilen ancak aynı port üzerinden dışarı çıkışlara izin veren yapı nedir ?

a) FTP

b) Firewall

c) Router

d) Switch

e) NPN

Cevap:B

2) Aşağıdakilerden hangisi internet olanaklarından değildir?

a) Telnet

b) FTP

c) Web

d) IRC

e) NIC

Cevap: E

3) Aşağıdakilerden hangisi internettin toplumsal etlilerinden değildir?

a) Politik

b) Ticari

c) Dışa bağımlılık

d) Ahlaki

e) Yabancı dil gerekliliği

Cevap: E

4) Aşağıdakilerden hangisi yönlendirme protokollerinden değildir?

a) RIP

b) EGP

c) BGP

d) OSPF

e) BBG

Cevap: E

5) Subnet (Alt-ağ) hangi amaçlar için kullanılır?

a) Kullanılan ağı alt ağlarına bölmek için kullanılır

b) Ağın güvenliğini sağlamak için

c) Web adreslerini IP adreslerine çevirir

d) Uzaktaki bir bilgisayara erişimi sağlar.

e) Statik yönlendirme yapmayı sağlar

Cevap: A

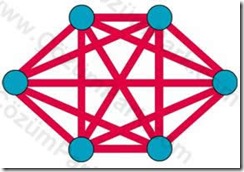

6) Yıldız topolojisinde max kablo uzunluğu ne kadardır?

a) 400

b) 500

c) 200

d) 100

e) 300

Cevap: D

7) Aşağıdakilerden hangi kablo türü en hızlı veri iletimini sağlar ?

a) UTP

b) Koaksiel

c) Telefon kablosu

d) BNC

e) Fiber optik kablo,

Cevap: E

8) Aşağıdakilerden hangisi UDP ile ICP arasındaki farktır?

a) TCP bir veri paketinin karşı uygulamanın iletiyi alıp almadığına dair kontrol eder. UDP protokolü kontrol etmez.

b) TCP protokolü OSI’ nin uygulama katmanında çalışır. UDP ise fiziksel katmanda çalışır.

c) TCP bilgisayardaki port numaralarını kullanır. UDP kullanmaz.

d) TCP VNP(sanal ağ) de kullanılır. UDP kullanılmaz.

e) UDP tüm ağ protokollerini bünyesinde barındırır. TCP barındırmaz.

Cevap: A

9) Aşağıdakilerden komutlardan hangisi yönlendirme tablosu yaratmada kullanılır?

a) Router

b) Ping

c) telnet

d) netstat

e) tracert

Cevap: A

10) Aşağıdakilerden hangisi VNP ‘nin avantajlarından değildir?

a) Donanım giderlerini azaltır

b) Aktarım maliyetini düşürür

c) Alt yapı maliyetinden kurtarır

d) Özel veriye güvenli erişimi sağlar.

e) VNP için dial-up bağlantı gerektirir

Cevap: E

11) Aşağıdakilerden hangisi Dial-up bağlantının avantajlarından değildir?

a) Ucuz olması

b) Mobil olması

c) Asenkron bir bağlantı olması

d) Pahalı olması

e) Modem gerektirmesi

Cevap: D

12) Aşağıdakilerden hangisi proxy serverın avantajlarından değildir?

a) Ağ performansını artırır

b) İnternet bağlantısının paylaştırılması

c) İnternet bağlantı trafiğini kontrol eder

d) Yerel ağda daha hızlı bilgi transferi sağlar

e) Web sayfalarının güncellenmesinin yetersiz olması

Cevap: E

13) Aşağıdakilerden cihazlardan hangisi MAC adresini kullanmaz?

a) Router

b) Switch

c) Hub

d) Modem

e) Eternet kartı

Cevap: A

14) Bir bilgisayardaki MAC adresi ne zaman değişir?

a) Bilgisayarınızı yeni bir LAN’ a bağladığınızda

b) Bilgisayarınızın ethernet kartını değiştirdiğimizde

c) İki bilgisayarı paralel porttan bağlandığında

d) İki bilgisayarı seri porttan bağlandığında

e) Bilgisayara bir fax-modem programının kurulmasında

Cevap: B

15) Dial-up bağlantının güvenliği için neler yapılmaz?

a) Kullanıcı adı ve şifresi sık değiştirilmeli

b) İnternet servis sağlayıcının değiştirilmesi

c) Firewall programının kullanılması

d) Dosyaların şifrelenerek saklanması

e) Virüs koruma programı kullanmak

Cevap: B

* * *

SORULAR

- İlk ethernet kartı hangi firma tarafından piyasaya sürüldü?

a) CSMA

b) XEROX

c) ALOHA

d) INTEL

e) DEC

CEVAP: B

- &$’ın görevi aşağıdakilerden hangisidir?

a) Ampersant komutları hakkında bilgi verir.

b) Çevirim komutları hakkında bilgi verir.

c) S adresleri hakkında bilgi verir.

d) Arama sesi için bir an bekle.

e) Kaçış kodu.

CEVAP: A

- CSMA/CD protokolünün görevi aşağıdakilerden hangisidir?

a) Hızı kontrol eder.

b) Paketlerin gidiş ve gelişini kontrol eder.

c) Güvenlik içindir.

d) İletişim görevini yapar.

e) İletişim hattına bilgi paketinin nasıl yerleştirileceğini belirler.

CEVAP: E

- FTP ( File Transfer Protocol) nedir?

a) Şifreleme programıdır.

b) Güvenlik programıdır.

c) Email programıdır.

d) Dosya kontrol birimidir.

e) Dosya aktarımı yapan internet protokolüdür.

CEVAP: E

- Aşağıdakilerden hangisi eğer kablo başka bir veri transferi nedeniyle meşgul değilse, transfere başlar.

a) Multiple Access

b) Collision Detection

c) Carrier Sense

d) Baseband Network

e) Broad Network

CEVAP: C

- Gönderilen bilginin içindeki bitlerle matematiksel hesaplar yaparak bu sonucu da bilgiye göndermek suretiyle bir mesaj içindeki hataları belirleme metoduna ne ad verilir?

a) Collision Detection.

b) Carrier Sense.

c) Multiple Access.

d) Broad

e) CRC

CEVAP: E

- Aşağıdakilerden hangisi kablo üzerinde kominikasyon sağlamak amacıyla, sadece tek bir band kullanılmasına izin veren haberleşme standardıdır?

a) Mac haberleşmesi

b) Broadband Network

c) Baseband Network

d) CRC

e) Collision Detection

CEVAP: C

- Eğer iki veya daha fazla terminal aynı anda iletime geçerse sinyal çarpışması olur. Bu olaya ne ad verilir?

a) CRC

b) Carrier Sense

c) Multiple Access

d) Collision Detection

e) Broadcast

CEVAP: D

- Aşağıdakilerden hangisi FTP’ nin özelliklerinden değildir?

a) Dosya aktarımı yapar

b) İnternet protokollerindendir.

c) Anonymous FTP’ lerde dosya yazma hakkımız yoktur.

d) Dosya işlemleri komutlarla yapılır.

e) Bağlandığımız makineye dosya gönderme işlemi PAT komutu ile yaparız.,

CEVAP: E

- Ethernet network cihazlarına, tanınabilmeleri için Hexadecimal ve dünyada bir eşi daha olmayan seri numarası verilir. Bu numaralara ne denir?

a) Mac adresi

b) Ethernet adresi

c) IP adresi

d) CRC

e) Broadcast adresi

CEVAP: A

* * *

Soru1:Aşağıdakilerden hangisi dünayanın ilk proxy sunucusunun yeni versiyonudur,en iyi ağ bağlantısı olarak seçilmiştir (Doğru cevap: B winproxy)

a) Net proxy

b) WinProxy

c) Multi Proxy

d) Wingate

e) Withgate

Soru2: Aşağıdakilerden hangisi Linux işletim sisteminde kullanılan proxy serverdir? (Doğru cevap: D Squid)

a) Share tehe Net

b) Cpproxy server

c) Allegrolurf

d) Squid

e) Win Route

Soru3:Aşağıdakilerden hangisi SQUİDin özeliklerinden değildir? ? (Doğru cevap:E)

a) Gelişmiş bir hata ve bilgilendirme kayıt sistemi var

b) Geniş bir platform desteği var

c) GNU lisansı altında

d) SSL (Secure Shell Layer) taleplerini destekler.

e) İçinde “?” yada “/cgi-bin/” geçen sayfaların kayıtlarını tutar.

Soru4: Yarı saydam (half Transparent) proxyinin özeliği aşagıdakilerden hangisidir.? (Doğru cevap:C)

a) İstenilen çalışma akışını değiştiremezsiniz.

b) İstenilen alanları kısmen değiştirilebilir.

c) İstenilen alanlar çok kolayca değiştirilebilir.

d) Gizli değildir.

e) Gerçek ip numaranız dahil istenilen alanlar değiştirilebilir.

Soru5: Aşağıdakilerden hangisi Proxy Serverın görevlerinden değildir? (Doğru cevap:D)

a) İsteklerin filitrelenmesi

b) Bağlantının paylaştırılması

c) İnternet bağlantı trafiğinin kontrol edilmesi

d) Mail trafiğinin kontrol edilmesi

e) Performasın artırılması

Soru 6: VPN inin temel yararları nelerdir?(Doğru cevap:C)

I-güvenli veri tarnsferi

II-düşük donanim faaliyeti

III-internet bağlantısını hızlandırır.

IV-basit ağ tasarımı

a) I ve II

b) I ve III

c) I,II ve III

d) II ve IV

e) I ,III ve IV

Soru 7: Aşağıdakilerden hangisi ağ güvenlik türlerinden değildir? (Doğru cevap:B)

a) Dosya güvenliği

b) Server güvenliği

c) Kullanıcı güvenliği

d) Fiziksel güvenlik

e) Davetsize karşı güvenlik

Soru 8: Aşagıdakilerden hangisi VPN çeşitlerinden değildir? (Doğru cevap:B)

I-Çevirmeli ağ VPN (dial VPN veya VPDN)

II- Kiralık VPN

III- Dedicated/adanmış VPN

a) I- III

b) Yalnız II

c) Yalnız III

d) I ve II

e) I ve III

Soru 9: FTP ile ilgili aşağıdakilerden hangisi yanlıştır? (Doğru cevap:A)

a) Yalnız II

b) Yalnız III

c) I – III

d) I – II

e) Yalnız I

Soru 10: Aşağıdakilerden hangisi kişisel dosya özelliklerinden değildir ? (Doğru cevap:D)

a) Write (W)

b) Reaed(R)

c) Delete(D)

d) Socks ( S)

e) Take Owneship ( 0 )

* * *

1) Aşağıdakilerden hangisi Dial-Up bağlantının avantajlarındandır?

a) Ucuz olması

b) Kısa süreli bağlantılarda ideal olması

c) Kolay taşınabilir olması

d) Pahalı olması

e) Hızının düşük olması

YANIT= E

2) Güvenlik önlemi olarak aşağıdakilerden hangisinin yapılması sakıncalıdır?

a) Virüs ataklarına karşı koruma sistemleri

b) İçerden ve dışardan ağ üzerindeki kaynaklara erişim kısıtlamaları

c) Şifresiz bilgi aktarımı

d) Sanal ağlar ile fiziksel konumdan bağımsız güvenli kullanıcı gruplarının oluşturulması

e) Firewall ile WEB Server ve dahili network’ün dış tehditlerden korunması

YANIT= C

3) Çevirmeli ağı kullanırken internete bağlantı sırasında “Uç Birimle” bağlantının faydası nedir?

a) Kolay olması

b) Güvenlik açısından -başka biri bilgisayarımıza girdiğinde Password’ü ve Kullanıcı adını göremez.

c) Daha çabuk bağlantı sağlanır.

d) Firewall sistemleriyle uyumlu olması

e) IP adresini gizli tutar.

YANIT= B

4) Aşağıdakilerden hangisi iyi bir parolanın özelliklerinden değildir?

a) Kullanıcı Adı ve baş harfleri, belirgin kişi adlarından oluşmamalıdır.

b) Oturum açma adındaki karakterlerin bir rotasyonu değildir

c) Kullanıcının doğum tarihi ve telefon numarası gibi belirgin olmamalıdır.

d) En az 3 karakterden oluşmalıdır.

e) En azından 2 alfabetik ve 1 tane de alfabetik olmayan karakter içerir.

YANIT= D

5) Dial-Up bağlantıda güvenlik olarak aşağıdakilerden hangisi yapılamaz?

a) Ağ paylaşımına açık diske şifre vermeye gerek yoktur.

b) Firewall programları kullanmalıyız.

c) Çevirmeli Ağı kullanırken Uç birimle bağlanmayı tercih etmeliyiz.

d) İnternet üzerinden diske erişimi engellemeliyiz.

e) Virüs koruma programı kullanılmalıdır.

YANIT= A

6) Windows İşletim Sistemi kullanırken Dial-Up bağlantının en büyük açığı nedir?

a) Bağlantının kolay olması

b) Bağlantı hızının düşük olması

c) Kısa süreli bağlantılarda ideal çözüm olması

d) Tek kullanıcılı olması

e) Modemi bir network kartıymışçasına tanıyıp, onu diğer bilgisayarlara bağlanmakta veya kendisini bir Dial-Up server yapmaktadır.

YANIT= E

7) İnternet Explorer, Netscape ve diğer browser’lar, ftp programları ve Tcp-Ip ile iletişime geçer?

a) WIN.EXE

b) TWAIN.DLL

c) WINSOCK.DLL

d) CONTROL.EXE

e) SMART.DRV

8) Aşağıdaki protokollerden hangisi Novell Netware işletim sisteminin bir protokolüdür?

a) IP

b) IPX

c) Arp

d) HTTP

e) TCP

YANIT= B

9) Aşağıdakilerden hangisi Ağ güvenlik türlerinden değildir?

a) Fiziksel güvenlik

b) Kullanıcı güvenliği

c) Dosya güvenliği

d) Davetsize karşı güvenlik

e) E-mail de güvenlik

YANIT= E

10) Telnet hangi amaçlar için kullanılmaz?

a) Uzaktaki bir bilgisayara ulaşmak için kullanılır

b) E-mail’ lerimizi kontrol etmeye yarar.

c) Dosya Download etmeye yarar

d) Birden çok kullanıcı ile chat yapmayı sağlar

e) Dosyalarımızın içeriğini görebilmenizi sağlar.

YANIT= D

* * *

- “………………….. bir protokool olduğundan bu protokolü destekleyen donanımların hepsinde çalışır. Örnek olarak routerlar. Eğer sadece iki bilgisayarı birbirine bağlamak istiyorsak PC’lwere takılan ………… kartları bu işi gerçekleştirebilir.”

Yukarıdaki boşluğa aşağıdakilerden hangisi gelmelidir?

- TCP/IP

- Dial Up

- X.25

- FTP

- SMTP

Cevap: c

- X.25 üzerinde mesaj alış verişi ne yardımıyla sağlanır?

- TELNET

- X.25

- FTP

- Library

- Modem

Cevap: d

- Bir ev kullanıcısı X.25 üzerinden bir yere bağlanmak istiyorsa aşağıdakilerden hangisine ihtiyacı yoktur?

- X.25’i destekleyen bir işletim sistemi

- Leased Line bir modem

- PC’ye takılı bir WAN cihazı

- X.25 kartı

- PPTP kartı

Cevap: e

- X.25 OSI modelinin hangi katmanında çalışır?

- 2

- 5

- 7

- 4

- 3

Cevap: e

- X.25 paketlerinin taşınmasında 2. protokol katmanı hangisidir?

- LAPB

- X.25

- FLAG

- Address Field

- Control Field

Cevap: a

- Standart bir LAPB çerçeve formatında hangisi bulunmaz?

- Flag

- TAPD

- FCS

- Address Field

- İnformation

Cevap: b

- Aşağıdakilerden hangisi OSI modeli katmanlarından değildir?

- Link level

- Network Level

- Ethernet Level

- Transport Level

- Application Level

Cevap: c

- Yüksek seviyeli fiziksel hata kontrolüne gönderilmiş verilerin hata çerçevesinde kontrolüne olanak veren X.25 protokolü hangisidir?

- LAPB

- Control Field

- Address Field

- FCS

- Window Size

Cevap: d

- Bir işaret çerçevesinin baş ve sonunu belirten ve ardışık 6”1” bit’inden oluşan kod aşağıdakilerden hangisidir?

- LAP

- DCE

- DTE

- CCITT

- FLAG

Cevap: e

- Sadece veri iletmekte olan veri iletişim donanımının tersine, verileri içine alabilen veya ortaya çıkarabilen donanımlara ne ad verilir?

- DTE

- CCITT

- DCE

- FLAG

- CRC

Cevap: a

* * *

Soru 1:

“…………….. dizini Anonymous FTP lerde sadece yazma yetkisini verir.” İfadesindeki boşluğaaşağıdakilerden hangisi gelir ?

- Upload

- PUB

- Incoming

- ROOT

- Put

Cevap 1: c şıkkı

Soru 2:

“Sizin okuduğunuz bilgiyi bir başkasının okuyamayacağı bir yapıya dönüştürmek için kullanılır.” İfadesi aşağıdakilerden hangisinin tanımıdır ?

- Şifreleme

- Anahtar

- Kök Sertifika

- Dijital Sertifika

- Sertifikasyon Kurumu

Cevap 2: a şıkkı

Soru 3:

Aşağıdakilerden hangisi yanlıştır ?

- Şifreleme ve şifreyi çözmek için bir matematiksel algoritma ve anahtar gereklidir.

- Şifreleme yönteminde bilgi , alıcı dışında başka bir kişi tarafından okunmaması ya da değiştirilmesi için kodlanır.

- Anahtar bir metin ile birlikte bir mesaj veya dijital imzayı şifrelemek üzere kullanılan özel bir sayıdır.

- Şifreleme ve şifreyi bir matematiksel algoritma ve anahtar gereklidir.

- Gizli anahtarların herkes tarafından bilinmesinin sakıncası yoktur.

Cevap 3: e şıkkı

Soru 4:

- Mesajların şifrelenmesi ve deşifre edilmesindeki güvenlik ve gizliliği SAĞLAR.

- İletilen dökumanların tarih ve zamanını doğrular.

- Mesajı göndereni ve mesajı alanı doğrulamaz.

- Doküman arşivi oluşturulmasını kolaylaştırır.

- Kullanıcıya ait gizli anahtar bulundurur.

İfadelerinden hangileri dijital sertifikanın özelliklerindendir ?

- I-II-V

- I-II-IV

- II-III-IV

- I-IV-V

- III-IV-V

Cevap 4: b şıkkı

Soru 5:

- Kullanıcıya ait açık anahtar

- Kullanıcının adı

- Sertifikanın alındığı kurumun adı

- Kullanıcı imzası

- Sertifikanın alındığı kurumun seri numarası

Yukarıdakilerden hangisi sertifikanın içerdiği bilgilerden değildir ?

- III

- II

- IV

- I

- V

Cevap 5: c şıkkı

Soru 6:

Aşağıdakilerden hangisi yanlıştır ?

- Permissions tabı ile gruplara belirli izinler verebilirsiniz.

- Microsoft Exchange Server’ın belirli bölümlerinde site değerlerinin tanımlanması gerekmektedir.

- MTA bir sunucudan diğerine mesaj göndermek için gerekli adres ve yönlendirme bilgilerini sağlar.

- LOGONS tabıyla Private Information Store’daki mailboxların kaynak bilgileri görüntülenir.

- Information Store bir sunucudaki tüm folderların merkezi deposudur.

Cevap 6: d şıkkı

Soru 7:

Ethernet ağlarında kullanılan kablolarda ince ve kalın tel koaksiyel kablolar arasındaki temel fark nedir ?

- Kalınlık farkı

- Hız

- Alıcı-Verici devrelerinin Konumu

- İzolasyon

- Uzunluk

Cevap 7: c şıkkı

Soru 8: Gönderilen bilgi paketinin tüm cihazlar tarafından alınmasının istendiğini belirten özel adreslere ne ad verilir?

- MAC adresi

- Broadcast Adresi

- IP Adresi

- Ethernet Adresi

- CRC Adresi

Cevap 8: b şıkkı

Soru 9:

- Netscape Internet Explorer V3.02 ve daha üstü versiyonları

- Netscape Navigator V3.xx

- Netscape Communicator V2.xx

- Netscape Navigator V4.xx

- Netscape Communicator 4xx

Yukarıdakilerden kaçı dijital sertifikayı destekleyen uygulamalardır ?

- 1

- 2

- 3

- 4

- 5

Cevap 9: c şıkkı

Soru 10:

Exchange Server kullanılan bir sitede kullanıcı açmak için kaç yol vardır?

- 3

- 4

- 2

- 5

- 1

Cevap 9: a şıkkı

* * *

- Aşağıdakilerden hangisi VPN’in temel faydalarından değildir?

a) Güvenli veri transferi

b) Düşük telekom maliyetleri

c) Basit ağ tasarımı

d) Kolay yönetim

e) Kolay kablolama

Cevap : e

- VPN’in açılımı aşağıdakilerden hangisidir?

a) Virtual Private Network

b) Virus Private Network

c) Virus Protection Network

d) Vertical Protection Network

e) Virtual Protection Network

Cevap : a

- Windows NT 4.0 Option Pack, RAS bileşenleri için aşağıdaki internet bağlantılarından hangisini vermez?

a) Microsoft Connection Manager

b) Connection Manager Administration 14t

c) Connection Point Services

d) RTP Performance Update

e) SMTP

Cevap : b

- FTP nedir?

a) Dosya transfer protokolüdür

b) Sanal özel ağlardır

c) Mail transfer protokolüdür

d) Transfer kontrol protokolüdür

e) Yüksek seviyeden transfer protokolüdür

Cevap : a

- Aşağıdakilerden hangisi UTP kabloların özelliklerinden değildir?

a) Kalın kırılgan

b) RJ-65 konnktor kullanımı

c) Ekonomik

d) Arıza tespiti zor

e) Bus yapıda kullanılır

Cevap : c

- TCP / IP ile kurulan bir bilgisayar ağında bir bir bilgisayarı aşağıdakilerden hangisi ya da hangileri tanımlamaz?

I- IP adresi

II- Donanım Adresi

III-Bilgisayar Adı

IV-Network adı

a) I, II, III, IV

b) Yalnız I

c) I, III, IV

d) I, II, III

e) Yalnız III

Cevap : e

- Hangisi VPN elemanıdır?

I -web sunucuları

II -posta sunucuları

III-routerler

IV –mevcut internet

a) Yalnız I

b) I, II

c) II, IV

d) I, II, III

e) I, II, III, IV

Cevap : e

* * *

- Aşağıdakilerden hangisi VPN elemanlarından değildir?

a) Web sunucuları

b) Pasta sunucuları

c) Routerlar

d) Mevcut internet

e) SMTP serverlar

Cevap : e

- Aşağıdakilerden hangisi dijital sertifikanın özelliklerinden biri değildir?

a) Mesajların şifrelenmesi ve deşifre edilmesindeki güvenliği sağlar

b) Mesajı gönderenin ve mesajı alanın doğru olduğunu garanti eder

c) Sistem güvenliğini sağlar

d) İletilen dokümanların tarih ve zamanını doğrular

e) Doküman arşivi oluşturulmasını kolaylaştırır

Cevap : c

- Aşağıdakilerden hangisi proxy çeşitlerinden değildir?

a) Tam gizli proxy

b) Gizli proxy

c) Yarı saydam proxy

d) Tam saydam proxy

e) Saydam proxy

Cevap : d

- Aşağıdakilerden hangisi MultiProxy’nin tanımıdır?

a) Dünyanın ilk proxy sunucusunun yeni versiyonudur

b) Çok fonksiyonlu kişisel proxy sunucusudur

c) En güçlü internet paylaşım yazılımıdır

d) Güvenli internet girişini sağlar

e) Virüs koruması, şifre filtreleme, gelişmiş güvenlik duvarı içermektedir

Cevap : b

* * *

Soru1:

Firewall için aşağıdakilerden hangisi yanlıştır?

- Firewall, trojan türü darkı içeren veri paketlerine karşı ağı koruyamaz.

- Firewall kullanılan sistemde, sınırsız modem erişimi varsa firewall kolayca delinmebilir.

- Multicast, video ve ses paketi içeren IP paketleri firewall tarafından filtre edilemez.

- Firewall’un amacı ağa zarar veren yada sızmak isteyenleri engellemektir.

- Firewall’lar internetten indirilen ya da elektron-mail olarak gelen paketlerdeki virüs imzalarını tarar ve güvenlik sağlar.

Cevap1: e şıkkı

Soru2:ü

Aşağıdakilerden hangisi elektron-posta katmanı değildir?

- Donanım (Fiziksel bağlantı)

- Bağlantı (Mantıksal bağlantı)

- Posta nakil acentası (Mail Transport Agent- MTA)

- Simple mail transfer protocol (SMTP)

- Kullanıcı temsilcisi

Cevap2: d şıkkı

Soru3:

Aşağıdakilerden hangisinde VPN’de (Virtual private network) bulunması gereken bütün protokoller birlikte verilmiştir?

- PPP, PPTP, L2F, POP3

- PPP, PPTP, L2F, L2TP

- SMTP, Proxy, POP3, PPP

- NNTP, SMTP, FTP, POP3

- PPP, L2F, SMTP, NNTP

Cevap3: b şıkkı

Soru4:

Simple mail transfer protocol (SMTP) için aşağıdakilerden hangisi doğrudur?

- İstemci-sunucu modelidir.

- Posta almak isteyen bir makine SMTP kurmak zorundadır.

- RFC 821 posta standardıdır.

- Peer to peer modeldir.

- Mail Server’larda POP3 servisi ile birlikte kullanılır.

Cevap4: a şıkkı

Soru5:

Aşağıdakilerden hangisi Network’ler için güvenlik açığı değildir?

- Paylaşıma açılmış olan dosyaların kullanıcı özelliklerinin “tam erişim” olarak ayarlanmış olması.

- TCP/IP ayarlarında “file and printer sharing for microsoft networks” özelliğinin onaylı olması.

- Fiziksel olarak ağa bağlı bilgisayarlara ulaşılabilmesi.

- Erişim problemlerinin kolay çözümlenebilir olması.

- Ortak kullanılması gereken dosyaların “read only” olarak kullanıma açılması.

Cevap5: e şıkkı

Soru6:

SMTP ve POP3 serverlar sırasıyla hangi portları kullanı?

- 21-23

- 25-110

- 25-70

- 25-79

- 40-119

Cevap6: b şıkkı

|

MDEAMON |

|

İnternet |

Soru7:

X |

|

Y |

|

ISP |

Networkler için tasarlanmış mail sunucu olarak kullanılan MDEAMON programının çalışma yapısına göre X ve Yyazan yerlere ne gelmelidir?

- Dial-up -modem

- Router-firewall

- Router-modem

- Modem-router

- Firewall-dial up

Cevap7: c şıkkı

Soru8:

aşağıdaki eşleştirmelerden hangisi yanlıştır?

- PPP -Point to point protocol

- PPTP- Point to point tunneling protocol

- L2F-layer 2 forwarding

- L2TP – layer 2 tunneling protocol

- POP3- phone office protocol3

Cevap8: e şıkkı

Soru9:

-güvenli veri tranferi

-düşük telefon maliyeti

-düşük donanım maliyeti

-basit ağ tasarımı

-kolay yönetim

-düşük bakım (destek) maliyeti

Kaç tanesi VPN (Virtual Private Network)’ün temel faydalarındandır?

- 1 b. 2 c. 4 d. 5 e. 6

Cevap9: e şıkkı

Soru10:

- Sabit IP

- DNS servisinden IP numarasına tanım yapma

- SMTP server için gerekli program

- POP3 server için gerekli program

Yukarıdakilerden hangileri (mail sunucusu) kurmak için gereklidir?

- Yalnız I

- I, II

- I, II, III

- Yalnız III

- I, II, III, IV

Cevap10: e şıkkı

* * *

SORU 1 :

Aşağıdaki noktalı yerleri uygun ifadeler kullanarak doldurunuz .

- İdeal bir güvenlik hem ………………………………………………………, hem de …………………………………………….. kadar şeffaf olmalıdır.

- Bu yönetim modelinde, örgütlenme içindeki kaynakların, kullanıcıların ve ağların tümünü bir kişi, grup veya bölüm yönetir. Coğrafi olarak dağınık olan örgütlenmelerde ……………………… kalabilir. Ancak güvenlik açısından …………………… yönetim en iyi modeldir.

- Dosya güvenliğini sağlamanın iki yolu vardır :

- ……………………………………………………

- ……………………………………………………

- Eğer …………………………………….. ve ………………………………………. iseniz IP adresinizi bilen herkes diskinize ulaşabilir.

Bunun için en basit koruma : ……………………………………………………………………………………..

…………………………………………………………………………………………………………………………………….

CEVAPLAR :

- İdeal bir güvenlik hem kimsenin özel bir izni olmadan hiçbir şeye ulaşamayacağı kadar eksiksiz, hem de varlığını kimsenin hissetmeyeceği kadar şeffaf olmalıdır.

- Bu yönetim modelinde, örgütlenme içindeki kaynakların, kullanıcıların ve ağların tümünü bir kişi, grup veya bölüm yönetir. Coğrafi olarak dağınık olan örgütlenmelerde yavaş veya yetersiz kalabilir. Ancak güvenlik açısından Merkezden Yönetim en iyi modeldir.

- Dosya güvenliğini sağlamanın iki yolu vardır :

- Dosya erişimini denetlemek

- Dosya bütünlüğünü korumak

- Eğer diskinizi paylaştırmış ve şifre vermemiş iseniz IP adresinizi bilen herkes diskinize ulaşabilir.

Bunun için en basit koruma : Paylaştırdığımız diske bir şifre vermek yada internet üzerinden diske erişimi engellemek (File-And-Print Sharing)

SORU 2:

Modemler hakkında aşağıda verilen bilgilerden hangisi yanlıştır ?

- a. Modem kelimesi “Modulater” ve “Demodulater” kelimelerinden meydana gelmiştir.

- b. Modemler tek yönlü bir çevirim aracıdırlar ve bu çevrim dijitalden analoga şeklinde gerçekleşmektedir.

- c. Basit telefon hatları üzerinden dijital bilgi akışını sağlamak için tasarlanmışlardır.

- d. Modemler “harici (external)” ve “dahili(internal)” olmak üzere ikiye ayrılırlar.

- e. Modemlerin çalışma prensiplerinin temelinde UART denilen bir çip yer almaktadır.

CEVAP : b şıkkı

SORU 3:

Aşağıda verilen bilgilerden hangisi Firewall programlar için geçerlidir?

- Bilgisayar portları önünde durarak sisteme izinsiz giriş ve çıkışları önler.

- Firewall programları bilgisayarınızın portları ile internet arasına yerleşerek virüs ve trojanlara karşı sistem güvenliğini sağlar.

- Firewall programlar, IP numarasının bilinmemesinden dolayı sadece korunma amaçlıdır , karşı atak(saldırı)amacıyla kullanılamazlar.

- Bilgisayarınızda trojan bulunması olasılığı karşısında Firewall programlar trojan ile başkalarının size ulaşması konusunda yetersiz kalacaktır.

Cevap : b şıkkı

SORU 4:

Güvenlik planlamasında bir diğer önemli nokta sistem içinde kullanılan parolalardır. Güvenliği sağlamak amacıyla iyi bir parola aşağıdaki özelliklere sahiptir :

- ………………………………………………………….

- ………………………………………………………….

- ………………………………………………………….

- ………………………………………………………….

Cevap :

İyi bir parola

- Oturum açma adındaki karakterlerin bir rotasyonu değildir.

- En azından iki alfabetik ve bir tane de alfabetik olmayan karakter içerir.

- En az altı karakter uzunluğundadır

- Parola ,kullanıcı adı ve başharfleri gibi verilerin bileşiminden değildir.

SORU 5:

Aşağıdakilerden hangisi SMTP için geçersiz bir ifadedir ?

- İnternet üzerinden e-posta sunucuları arasında iletişim görevini üstlenmiştir.

- Standart bir protokol olup TCP servislerini kullanır.

- Eğer e-posta programı kullanılmayacaksa ,SMTP serverını hiç kullanmaksızın birisinin posta kutusuna kısa mesajlar bırakabiliriz.

- Kullanıcı e-maillarının sunucu tarafındaki posta kutusundan alınmasını sağlar.

Cevap : “d” şıkkı…

SORU 6:

MS-DOS, MS-WINDOWS 3.1/95/98 ve Apple Macintosh hanghi sınıf güvenlik seviyesindedir ?

- C1

- C2

- A1

- D1

- B3

Cevap 6 : d şıkkı

SORU 7:

“Sınırlı bir güvenlik koruması vardır. Daha çok kullanıcını hatalarından sistemi korumak için gerekli tanımlar bulunur. Dışarıdan gelecek saldırılara karşı koruma mekanizmaları yoktur.”

Yukarıda özellikleri anlatılan koruma hangi güvenlik seviyesindedir ?

- C1

- D1

- A1

- B2

- B3

Cevap 7: a şıkkı

SORU 8:

“En tehlikeli güvenlik gedikleridir. Bu özelliğe sahip programlar hangi kullanıcı tarafından kullanılırsa kullanılsın çalıştıkları sürece root yetkilerine sahiptirler.”

Bu programlar aşağıdakilerden hangisidir ?

- a. Firewall

- b. FTP

- c. Gateway

- d. POS

- e. SUID

Cevap 8: e şıkkı

SORU 9:

Aşağıdakilerden hangisi “tünel oluşturma protokellerinden” değildir ?

- a. Point-toPoint Protokol

- b. Layer II Protokol

- c. PPTP

- d. L2TP

- e. SMNP

Cevap 9: e şıkkı

SORU 10 :

Aşağıdakilerden hangisi e-posta katmanlarından değildir ?

- a. Kullanıcı temsilcisi

- b. Posta Nakil Acentası

- c. ISP

- d. Bağlantı

- e. Donanım

Cevap 10: c şıkkı

* * *

1-Excahange server de kaç yolla kullanıcı açılır?

a)4

b)6

c)2

d)3

e)1

cevap:d

2-Aşağıdakilerden hangisi dial-up bağlantının dezavantajıdır?

a) kısa bağlantılarda ideal olması

b) Kolay taşınması

c) düşük hızlı olması

d) ucuz olması

e) pahalı olması

cevap:c

3-Hangisi kişisel dosya özelliklerinden değildir?

a) read

b) Write

c) Copy

d) Delete

e) Execute

Cevap:c

4-Kullanıcının klasördeki herhangi bir dosyaya erişimi değiştirebilmesi için klasöre hangi erişimin olması gerekmektedir?

a) read

b) change permissions

c) write

d) execute

e) delete

cevap:b

5-En yaygın kullanılan DSL türü hangisidir?

a) IDSL

b) SDSL

c) ADSL

d) VDSL

e) HDSL

cevap:a

6-Aşağıdaki DSL türleri ve tel uzunlukları karşılaştırmalarından hangisi yanlıştır?

a) IDSL=6km

b) SDSL=4km

c) VDSL=1,5km

d) ADSL=5,7km

e) IDSL=8km

cevap:e

7-Hangisi DSL özelliklerinden değildir?

a) veri iletiminde çok yüksek band genişliği sağlaması

b) sinyalizasyonda dijital kodlama kullanması

c) telefon için çekili alt yapıyı kullanması

d) kominikasyondaki yenilikleri kullanamaması

e) kominikasyondaki yenilikleri kullanması

cevap:d

8-Ağ yönetiminde en iyi güvenliği hangi model sağlar?

a) merkezden yönetim

b) dağıtılmış yönetim

c) bireysel yönetim

d) karşılıklı yönetim

e) karışık yönetim

cevap:a

9- Program dosyaları ve onları içeren klasörler genellikle hangi dosya özelliğine ayarlanmalıdır?

a) write

b) execute

c) read

d) delete

e) change permissions

cevap:c

* * *

- Aşağıdakilerden hangisi VNP’ nin özelliklerindendir?

A) Donanım giderlerini artırır.

B) Aktarım maliyetini düşürür.

C) İdari masrafları artırır.

D) Özel veriye güvenli erişimi sağlamaz

E) Altyapı maliyetini artırır.

- Aşağıdakilerden hangisi OSI referans modelinin tüm katmanlarını içerir?

A) Switch B) Hub C) Repeater D) Router E)Gateway

- Aşağıdakilerden hangisi nuke çeşidi değildir?

A) Land B) Nestea C) Teardrop D) OOB E) Spoof

- Hub bilgisayar ağlarında en fazla kaç metre kablo kullanım hakkı verir?

A) 50 B) 100 C) 150 D)200 E) 250

- Ethernette UTP topolojisinde aynı ağda uçtan uca en fazla repeater kullanılabilir?

A)1 B)2 C) 3 D) 4 E)5

- SMTP’ nin kaç çeşit kullanımı vardır?

A) 1 B) 2 C)3 D) 4 E) 5

- Aşağıdaki ağ ekipmanlarından hangisi en hızlıdır?

A) Hub B) Rauter C) Switch D) Modem E) Ethernet Kartı

- İsteğe bağlı güvenlik hangi seviyede olmalıdır?

A) A B)B C)C D)D E)A1

* * *

Aşağıda verilen bilgilerden hangisi Firewall programlar için geçerlidir?

- Bilgisayar portları önünde durarak sisteme izinsiz giriş ve çıkışları önler.

- Firewall programları bilgisayarınızın portları ile internet arasına yerleşerek virüs ve trojanlara karşı sistem güvenliğini sağlar.

- Firewall programlar, IP numarasının bilinmemesinden dolayı sadece korunma amaçlıdır , karşı atak(saldırı)amacıyla kullanılamazlar.

- Bilgisayarınızda trojan bulunması olasılığı karşısında Firewall programlar trojan ile başkalarının size ulaşması konusunda yetersiz kalacaktır.

Cevap : b şıkkı

Yapısal olarak birbirine çok yakın ancak güvenlik açıkları hemen hemen aynı olan sunucu işletim sistemleri hangileridir?

a)novell netware-Irix

b)unix-linux

c)win2000-linux

e)beos-linux

cevap:B

Aşağıdakilerden hangisi VNP’nin özelliklerinden?

- donanım giderlerini arttırır.

- Aktarım maliyetini düşürür.

- İdari masrafları arttırır.

- Özel veriye güven erişimi sağlar.

- Altyapı maliyetini arttırır.

Cevap : b

Fire-wall ne işe yarar?

- Kişisel bilgisayarlarımızı korur.

- Ağ geçidi sağlar.

- Networkşlerde verileri filitreler.

- Virüs programıdır.

- Web sunucusudur..

Cevap : c

Aşağıdakilerden hangisi proxy server görevlerinden değildir?

- İsteklerin filtrelenmesi

- Performansın arttırılması

- Bağlantının paylaştırılması

- Uzaktan kaynaklara erişimi yerel internet üzerinden sağlar.

- Ağdaki bilgisayarların bilgiye hızlı ulaşımını sağlar.

Cevap: d

Aşağıdakilerden hangisi yanlıştır?

A) Dağıtım listesi bir anda birden fazla kullanıcıya mesaj göndermek için oluşturulan kullanıcılar grubudur.

B) Dağıtım listelerinde kullanıcı ekleme sitesindeki herkes tarafından yapılabilir.

C) Adress book’ta yer alan kullanıcılar listeye eklenebilir.

D) General tabında mailbox saklama sınırı belirleyiniz

E) Issue warning sınırı aşıldığında kullanıcıya uyarı mesajı verilir.

Cevap: B

Bir sitedeki tüm MS exchange serverlar birbirleriyle haberleşebilmek için ne yapmalıdırlar?

A) Aynı administrator parolası kullanmalıdırlar

B) Aynı alan adı kullanılmalıdır

C) Farklı hizmet hesabı kullanılmalıdır

D) Farklı administrator parolası kullanılmalıdır

E) Aynı hizmet hesabı kullanılmalıdır.

Cevap:E

* * *

Soru1:

Harici (external) modemler bilgisayarların hangi iletişim noktasına takılırlar?

- LPT

- COM

- SCSI

- PS/2

- USB

Cevap1: b şıkkı

Soru2:

Modemler bilgisayarlarla ne türden iletişim kurarlar?

- Seri

- Paralel

- Eş zamanlı

- Sıralı

- Hiçbiri

Cevap2: a şıkkı

Soru3:

Aşağıdakilerden hangisi elektronik cihazlar için standart olmuşlardır?

- RS 232

- RS 485

- TCP/IP

a. Yalnız I b. Yalnız II c. Yalnız III d. I,II e. I,III

Cevap3: diyot şıkkı

Soru4:

RS 232 için aşağıdakilerden hangisi doğrudur?

- 1 km’ye kadar veri iletilebilir.

- Paralel iletişim standardıdır.

- 100 km’ye kadar veri iletilebilir.

- 5 cm kablo kullanılır.

- Veri iletimi güvensizdir.

Cevap4: c şıkkı

Soru5:

RS 485 için aşağıdakilerden hangisi doğrudur?

- 100 m’den fazla veri iletilemez.

- Güvensiz veri iletim tipidir.

- PC’lerin COM portları için standarttır.

- RS 232 ile direk veri alıp verebilir.

- 1 km’ye kadar veri iletebilir.

Cevap5: d şıkkı

Soru6:

RS 232’yi RS 485’elektron çeviren cihazlara ne ad verilir?

- CONVERTER b. MODEM c. MODULATOR d. SWITCH e. HUB

Cevap6: a şıkkı

Soru7:

Bilgisayarlar üzerinde bulunan modemleri hangi bağlantı noktasındaymış gibi tanırlar?

- LPT b. PS/2 c. SCSI d. COM e. IPX/SX

Cevap7: d şıkkı

Soru8:

Standart bir PC üzerindeki COM bağlantı noktası hangi tipte iletişimi destekler?

- RS 232 b. RS485 c. RS 422 d. TCP/IP e. IPX/SX

Cevap8: a şıkkı

Soru9:

AT modem komutu ne işe yarar?

- modemi resetler.

- modemi devre dışı bırakır.

- Aramayı iptal eder.

- Modemi komut kabul edebilecek konuma getirir.

- Modem üzerinden numara çevrilmesini sağlar.

Cevap9: d şıkkı

Soru10:

Z modem komutu ne işe yarar?

- modem üzerinden arama yapılmasını sağlar.

- Modem ayarlarını sıfırlar.

- Son aranan numarayı çevirir.

- Hoparlör sesini kapatır.

- İşletim sistemini belli bir süre bekletir.

Cevap10: b şıkkı

* * *

1.aşağıdakilerden hangisi seri iletişim noktaları standartlarındandır?

a)rs232

b)rs535

c)rs642

d)rs542

e)rs536

cevap:A

2.aşağıdakilerden hangisi genel modem komutlarından gelen çağrıya cevap vermek amacıyla kullanılan komuttur?

a)at$

b)at

c)ln

d)dl

e)dn

cevap:D

3.aşağıdakilerden hangisi genel modem komutlarından registerlar hakkında bilgi verir?

a)&$

b)^M

c)A

d)d$

e)z

cevap:D

4.aşağıdakilerden hangisi genel modem komutlarından birisidir?

a)w

b)dn

c)mn

d)dır

e)z

cevap:D

5.VPN hangi avantajı sağlamaz?

a)etkin ve ekonomik bir çözüm sağlar

b)çok büyük zaman ve para tasarrufu sağlar

c)ekstra güvenlik sağlar.

d)bağlantıyı yavaşlatır

e)ekipman ve sistem karmaşası azdır.

Cevap:D

6.aşağıdakilerden hangisi VPN’i oluşturan elemanlardan birisi değildir?

a)uzaktaki şubeler

b)web sunucuları

c)modem

d)posta sunucuları

e)mevcut intranet

cevap:C

7.SMTP server’da aşağıdakilerden hangisi e-posta katmanlarından değildir?

a)donanım

b)bağlantı

c)TCP-IP

d)bağlantı

e)kullanıcı temsilcisi

cevap:C

8.yazılımınızı 2saniye beklemeye almak için hangi komutu kullanırsınız?

a)z

b)^

c)&$

d)a

e)”^^^^^^^^”

cevap:E

9.aşağıdakilerden hangisi hackerların sisteme zarar verme yöntemlerinden biri değildir?

a)spoofing

b)DNS spoofing

c)IP spoofing

d)Mirc spoofing

e)ICQ spoofing

cevap:D

10.firewalların tasarlanmasından önce, ağ yöneticisinin göz önüne alması gereken birkaç durum vardır. Aşağıdakilerden hangisi bu durumlardan değildir?

a)firewall’ın yapısı

b)güvenlik prensibi

c)SMTP server güvenliği

d)toplam maliyet sınırı

e)firewall sisteminin bileşenleri

cevap:C

11.aşağıdakilerden hangisi firewall tiplerinden biri değildir?

a)paket filtreleme yapan firewall türü

b)çift taraflı geçit tipindeki firewall tipi

c)perdelenmiş kullanıcı tipindeki firewall türü

d)perdelenmiş alt ağ tipindeki firewall türü

e)tek tarflı firewall türü

cevap:E

12.aşağıdakilerden hangisi güvenlik seviyelerinden değildir

a)D seviyesi

b)C seviyesi

c)B seviyesi

d)Z seviyesi

e)A seviyesi

cevap:D

13.aşağıdakilerden hangisi en düşük düzeyde güvenlik seviyesidir?

a)D

b)F

c)E

d)A

e)B

cevap:A

14……komut, internet üzerindeki herhangi bir sistemin o anda erişilebilir durumda olup olmadığını kaydeden test eden bir araçtır.

Cevap:ping

15. 1-dosyayı çekmek

2-çekeceğiniz dosyayı bulmak

3-FTP sunucusuna bağlanmak

FTP, kullanılırken yukarıdaki aşamalar hangi sırayla yapılır?

a)3-2-1

b)1-2-3

c)2-3-1

d)1-3-2

e)3-2-1

cevap:A

* * *

- Ethernette UTP topolojisinde 100 metrenin ötesine verinin iletilmesi aşağıdakilerden hangisi ile sağlanır?

a) switch

b) hub

c) repeater

d) ring

e) bus

cevap : c

- İnternet bağlantı şifreniz dahil bilgisayarınızdaki bütün şifrelerin ele geçirilmesini sağlayan bir saldırı programıdır. Bilgisayarınızı formatlayabilir veya restart edilebilir. Aşağıdakilerden hangisi bu özelliklere uyan programdır?

a) Firewall

b) Smmp

c) Suitd

d) Icmp

e) Trojan

Cevap : e

- Aşağıdaki ikililerden hangisi mail serverları oluşturur?

a) DNS – SMTP

b) POP3 – INCP

c) IP – TCP

d) SMTP – POP3

e) DNS – TCP

Cevap : d

- İnternet üzerinden bir sisteme girişleri kısıtlayan ve genellikle gateway servisi olarak çalışan güvenlik sistemidir. Tanımlanan güvenlik sistemi aşağıdakilerden hangisidir?

a) Trojan

b) Virüs Programları

c) Firewall

d) Smnp

e) NFS

Cevap : c

- Aşağıdakilerden hangisi Hytelnet tabanlarından birisi değildir?

a) ICMP

b) TELNET

c) WEB

d) GOPHER

e) WAIS

Cevap : a

- Aşağıdakilerden hangisi VPN’nin özelliklerinden değildir?

a) Donanım giderlerini azaltır

b) Aktarım maliyetini düşürür

c) İdari masrafları azaltmasına karşın, güvenli erişim açısından zayıftır

d) Altyapı maliyetinden kurtarır

e) PPTP protokolü üzerine kurulmuştur.

Cevap : c

- Aşağıdakilerden hangisi en yüksek düzeyde güvenlik seviyesidir?

a) D

b) A

c) B

d) X

e) W

Cevap : b

- Aşağıdakilerden hangisi FTP’nin standart port numarasıdır?

a) 21

b) 22

c) 23

d) 24

e) 27

cevap : b

* * *

SORULAR

- Anonim FTP ile ilgili aşağıdakilerden hangisi doğrudur?

a) Anonim FTP kullanımı ile bir “warez” sitesi almaktan kurtulur.

b) Anonim bazı kullanıcılara “ueload” dizinine ulaşma hakkı verir.,

c) Anonim kullanıcılar alanına dosya yükleme veya alanından dosya seçme hakkına izin verir.

d) Anonim FTP’de File Manager’i kullanarak ve Public reed and/or write izinlerini kaldırarak belli dosya ve dizinlere erişimi kısıtlayabiliriz.

e) Anonim FTP ile dosyalar silinebilir.

CEVAP: C

- Aşağıdakilerden hangisi incoming’in özelliklerinden değildir?

a) Genellikle kök (root ) dizininde yada pub’ın altında bulunur?

b) Amenyus FTP’ lerde sadece incoming dizinine yazma yetkimiz vardır.

c) İncoming dizini herkese açık bir dizin değildir.

d) Kullanıcıların buldukları ilginç programları başkaları ile paylaşabildikleri bir ortamdır.

e) İncoming dizindir.

CEVAP: C

- Aşağıdakilerden hangisi incoming kullanımında uyulması gereken kurallardan değildir?

a) İncoming içinde lisanslı yazılımlar uygunsuz dosyalar bulundurmamalıyız.

b) Başkalarının upload ettiği dosyaları silemeyiz.

c) Eğer bir program konulmuşsa aynı isimde kısa bir açıklama dosyası da konulmalıdır.

d) Başkalarının download ettiği dosyaları silemeyiz.

e) Başkalarının dosyalarına erişemeyiz.

CEVAP: B

- Amenyeus FTP’ lerde herkesin kullanımına açık olan dizin hangisidir?

a) Upload

b) Root

c) Pub

d) Incoming

e) Pass

CEVAP: D

- IP adresini bildiğimiz bir bilgisayara __________ bilgisayar hakkında bilgi alabiliriz. Bağlantının hızı veri transferi hakkında bilgi alabiliriz. Boş yere ne yazabiliriz.

a) FTP

b) Telnet

c) Finger

d) Ping

e) IP

CEVAP: D

- Finger ne işe yarar ?

a) File Transfer Protokolü

b) Uzaktaki bilgisayara bağlanma

c) Uzaktaki bilgisayar hakkında durum raporu alma

d) Kullanıcı hakkında bilgi alma

e) Karşı bilgisayarın çalışıp çalışmadığını kontrol etme

CEVAP: D

- Telnet komutu ne işe yarar?

a) Uzaktaki bilgisayara bağlanarak kullanmak

b) Kullanıcı hakkında bilgi alma

c) Sistem hakkında bilgi alma

d) Uzaktaki bilgisayardan dosya transferi etme

e) Karşı bilgisayarın çalışıp çalışmadığını kontrol etme

CEVAP: A

* * *

1.SMTP’nin kaç çeşit kullanımı vardır?

a)1

b)2

c)3

d)4

e)5

cevap:B

2.SMTP protokolünün konnektörü kaçtır?

a)RFC 821

b)RFC 841

c)RFC 365

d)RFC 1024

e)RFC 2001

cevap:A

3.aşağıdakilerden hangisi nuke çeşitlerinden değildir?

a)OOB nuke

b)lant

c)teardrop

d)brkill

e)spoofing

cevap:E

4.paket filtreleme yönlendiricisi(IFR) aşağıdaki kriterlerin hangisine göre IP paketlerini trafiğe süzemez?

a)kaynak IP adresleri

b)hedef IP adresleri

c)kaynak tcp-ıp portu

d)hedef tcp-ıp portu

e)tcp-ıp adresleri

cevap:E

5.aşağıdakilerden hangisi SMTP^nin kullanılabileceği e-posta programlarından değildir?

a)netscape

b)explorer

c)pine

d)elm

e)fireworks

cevap:E

6.aşağıdakilerden hangisi ATGUARD’ın penceresinden değildir?

a)event log

b)doshboard

c)format

d)statiticks

e)enable at guard

cevap:C

7.aşağıdakilerden hangisi güvenlik seviyesinde kontrollü erişim sağlar?

a)D

b)E

c)C

d)a

e)f

cevap:E

8………. bilgisayarda dosya aktarımı yapılmasına olanak tanıyan protokoldür?

Cevap:FTP

* * *

Soru 1: Aşağıdaki komutlardan hangisi gelen çağrıya cevap vermek için kullanılır?

A) A

B) Z

C) DL

D) ^M

E) DN

Cevap: A

Soru 2: Ethernet UTP teknolojisinde aynı ağda uçtan uca en fazla kaç repeater kullanılabilir?

A) 1

B) 2

C) 3

D) 4

E) 5

Cevap: C

Soru 3: Ethernet UTP teknolojisinde kablo mesafesi en fazla kaç metre olabilir?

A) 50

B) 75

C) 100

D) 120

E) 150

Cevap:C

Soru 4: I – Client Intallation Point

II – Network Share

III- Client Installation Disk

Exchange Serverlarda Cliendlerin kurulması hangi sırayla olmalıdır?

A) I – II – III

B) II – I – III

C) III – II – I

D) II – III – I

E) I – III – II

Cevap: A

Soru 5: Microsoft Exchange Server için gereksinimler nelerdir?

A) Windows 95 – Microsoft SMTP

B) Windows 2000 – Microsoft TCP/IP

C) Windows 2000/NT – Microsoft TCP/IP of Windows 2000/NT

D) Windows NT Server 4.0 – Microsoft TCP/IP of Windows 2000/NT

E) Windows 98 – Microsoft TCP/IP

Cevap: D

Soru 6: Microsoft Exchange Server internet mail connektorda connection sayfasında hangileri tanımlanabilir.

I- Transfer Modu

II- Mesaj dağıtımı

III- Güvenlik

IV- Mesaj Time – Out seçenekleri

A) I

B) I – III

C) I – III – IV

D) II – IV

E) I – II – III – IV

Cevap: E

Soru 7: Microsoft Exchange Server internet mail connektorda advanced sayfasında mesajların kuyrukta bekleme sürelerini ayarlayan parametre hangisidir?

A) Back – Off interval

B) Unread Limit

C) Max Transfer Times

D) Max Unread

E) Max Time Out

Cevap: C

Soru 8: Microsoft Exchange Server internet mail connektors (IMC) de advanced sayfasında IMC OUT folderdaki mesaj sayısı bu değeri aştığında MTA’nın (Mesaj Transfer Appent) IMC’ye yeni mesaj dağıtmamasını sağlayan parametre hangisidir?

A) Back – Off interval

B) Unread Limit

C) Max Transfer Times

D) Max Unread Time

E) Max Time Out

Cevap: B

Soru 9: Aşağıdakilerden hangisi yanlıştır?

A) Connected sites sayfası IMC, varolan Microsoft Exchange Server sitesine bağlanmak için kullanıldığında konfigüre edilmelidir.

B) Back – Off interval parametresi, MTA’nın IMC’ye tekrar mesaj göndermek için bekleyeceği süreyi gösterir.

C) Adres space site dışına gönderilecek mesajların yolunu tanımlar.

D) Delivery restrictions sayfası Microsoft Exchange Serverda listelenen herhangi bir sunucunun mesajlarını kontrol altına almamızı sağlar.

E) Bir IMC’si bulunan bir siteye ikinci bir IMC eklemek.

Cevap: D

Soru 10: Microsoft Exchange Server kullanıcı açmak için aşağıdaki yollardan hangisi kullanılır?

I- User manager for domains

II- Microsoft Exchange Administrator programı

III- Exchange Administrator Programından birden fazla NT account’a bir seferde birden fazla mailbox açabiliriz.

A) I – II

B) I – III

C) II – III

D) IV

E) I – II – III

Cevap: E

* * *

SORULAR

- VPN ile ilgili aşağıdakilerden hangisi yanlıştır?

- Donanım giderleri azaltır.

- Aktarım maaliyetini giderir.

- Yönetimi zordur.

- Altyapı maaliyetinden kurtarır.

- Özel veriye güvenli erişim sağlar.

Cevap: c

- Aşağıdakilerden hangisi nuke değildir?

- Smurf

- Lnad

- Brkill

- Applet

- Jolt/Ssping

Cevap: d

|

? |

Şekilde boş olan yere aşağıdakilerden hangisi gelmelidir?

Yerel Net |

Firewall |

|

gateway |

|

Firewall F2 |

- Global Net

- Yerel network

- Bridge

- Hub

- Cache

Cevap: a

- “…………………………….” iki bilgisayar arasında dosya aktarımı yapılmasına olanak tanıyan protokoldür?

- SMTP

- TELNET

- Firewall

- FTP

- PING

Cevap: d

- Aşağıdakilerden hangisi FTP komutu değildir?

- get

- anonymous

- pwd

- close

- ls

Cevap: b

- UNIX ve IBM MVS hangi sınıf güvenlik seviyesindedir?

- C2

- D1

- C3

- A1

- C1

Cevap: e

- “Çok katmanlı güvenlik yapısı kurulmasını sağlar. Sistemde güvenliği sağlayacak nesnelerin diğerlerinden kesinlikle ayrılması gerekmektedir.” Bu özellikler hangi güvenlik seviyesine aittir?

- A1

- B1

- C1

- D1

- C2

Cevap: b

- “Aynı kabloya birden fazla terminal bağlanır.” Bu özellik hangi network ekipmanını tanımlar?

- Multiple Access

- Ethernet Paketi

- Carrier Sense

- Mac Adresi

- Collision Detection

Cevap: a

- …………………………… Protokolü ethernet ve 802.3 networkler tarafından kullanılan bir çeşit medya erişim kontrol mekanizmasıdır. Başka bir deyişle iletişim hattına bilgi paketinin nasıl yerleştirileceğini belirler.” Boşluğa aşağıdakilerden hangisi gelmelidir?

- Ethernet

- SMTP

- CSSMA/CD

- FTP

- CRC

Cevap: c

- Aşağıdakilerden hangisi proxy server görevlerinden değildir?

- İsteklerin filtrelenmesi

- Performansın arttırılması

- Bağlantının paylaştırılması

- Uzaktan kaynaklara erişimi yerel internet üzerinden sağlar.

- Ağdaki bilgisayarların bilgiye hızlı ulaşımını sağlar.

Cevap: d

* * *

1. Web serverlarda yer alan PHP sisteminin bilgileri hangi dizinde bulunur?

A) /cgi-bin/passwd

B) /cgi-bin/phf

C) /cgi-bin/users

D) /cgi-bin/passwd/php

E) /cgi-bin/users/phf

Cevap: B

2. Cgi II açıklarından yararlanarak hangi işletim sistemini kullanan sunucuları kurabiliriz?

A) Linux

B) Unix

C) Nowell

D) WinNt

E) BeOS

Cevap:B

3. E-ticaret sitelerini hack etmek için hangi açık kullanılmalıdır?

A) PHF

B) CGI II

C) ROOT AÇIKLARI

D) CGI III

E) CGI I

Cevap:D

4. Bir sisteme girmek için default login leri denemek gerekir. Aşağıdakilerden hangisi ya da hangileri default loginlere örnektir?

- SYS SYS

- UUCP UUCP

- UNIX UNIX

- SYSMAN SYS

A) I, II

B) III

C) I, II, III

D) II, III

E) I, II, III, IV

Cevap:E

5. ”Mcan:bVhjkdhj76s:11:0:Mehmet Can Yıldız:/user/mcan/:/bin/csh” tanımlamasında ana dizini (home directory) gösteren kısım hangisidir?

A) Mcan

B) 11:0:

C) /user/mcan

D) /bin/csh

E) Mehmet Can Yıldız

Cevap

6. SunOS 5.0 işletim sisteminde gölgeli şifrelere ulaşmak için hangi komut kullanılır?

A) /etc/uddlpb/

B) /etc/shadow*

C) /etc/shadow

D) /etc/secure/passwd

E) /etc/shadow x

cevap:C

7. VMS sisteminin kırılması için denenebilecek “default login” ler aşağıdakilerden hangisi ya da hangileridir?

- SYSTEM SYSTEM

- FIELD FIELD

- FIELD SERVICE

- Guest Unpassworded

A) I, II, IV

B) II, III, IV

C) I, IV

D) I, II, III, IV

E) II, III

Cevap:D

8. Bir sisteme giren hacker2in “log file” silmesinin nedeni aşağıdakilerden hangisi ya da hangileri olabilir?

- İz bırakmamak

- Girdiğini belli etmek

- Tekrar girebilmek için açık kapı bırakmak

A) II,III

B) I,III

C) I, II, III

D) Yalnız III

E) Yalnız I

Cevap: E

9. E-ticaret sitelerinde kullanılan SET güvenlik sisteminde, dijital sertifika kullanılır. Bu dijital sertifikaları destekleyen uygulamalar aşağıdakilerden hangisi ya da hangileridir?

- Amaya 3.0 – 4.0

- Opera 3.1 – 4.0

- Internet Explorer 3.02 ve üstü

- Netscape Navigator 3.0 ve üstü

A) I, II

B) I, III, IV

C) III, IV

D) II, III

E) I, II, III, IV

Cevap: C

10. Dijital imzanın özellikleri aşağıdakilerden hangisi ya da hangileridir?

- Verinin başkası tarafından yollanmadığını garanti eder

- Veri akışı sırasında veri içeriğini korur

- Veriyi gönderenin ve alanın kimliğini kanıtlamasını sağlar

A) Yalnız III

B) I, II, III

C) Yalnız II

D) II, III

E) I, II

Cevap: B

* * *

- Aşağıdakilerden hangisi seri iletişim standartlarından değildir?

- RS232

- RS230

- RS422

- RS485

- RS332

Cevap: b

- Aşağıdakilerden hangisi RS232 seri iletişim standardının özelliklerinden değildir?

- RC’ler için geliştirilmiş kısa mesafeli iletişim standardıdır.

- 100m’ye kadar iletişimi destekler.

- Com port üzerinde 2,3, ve 5 noktaları kullanılır.

- Kablo hazırlanması sırasında 2 ve 3 kabloları çarpraz 5 normal bağlantı yapılmalıdır.

- Bu standart için 5 canlı kablo kullanılır.

Cevap: e

- Modemi standart ayarlara geri döndüren komut hangisidir?

- AT

- ~

- ^M

- Z

- $

Cevap: d

- A/ komutunun görevi nedir?

- En son kullanılan komutu tekrarlar.

- Bir telefon numarası çevirmek için kullanılır.

- Registerler hakkında bilgi verir.

- Taşınan veri sonlandırma katarının yenilenmesi için kullanılır.

- Çevirim komutları hakkında bilgi verir.

Cevap: a

- Aşağıdakilerden hangisi yanlıştır?

- Seri iletişim noktaları haberleşilen aygıtla bire bir bağlantı sağlar.

- Endüstriyel amaçla tasarlanmış olan PC’lerde RS232 noktalarına ilave olarak RS485 iletişim noktaları bulunmaktadır.

- RS232’ler com port üzerinde 2,3, ve 5 noktaları kullanır.

- RS422’ler kısa mesafeli seri iletişim standardıdır ve normal PC’ler bu standardı destekler.

- Seri iletişim noktalarında +5V gerilim değeri bulunmaktadır.

Cevap: d

- I- ^M taşınan veri sonlandırma katarını yeniler.

II- PL en son çevrilen numarayı tekrar arar.

III- P darbeli arama motoru

IV- T-S adresleri hakkında bilgi verir.

V- W tonlu arama modu

Yukarıdaki tanımlardan hangileri yanlıştır?

- I-II-V

- II-V-III

- I-II

- III-IV

- IV-V

Cevap: e

- Exchange server kullanıcılarının siteye yeni bir sunucu daha eklemelerinin nedeni nedir?

- Disk alanında problem yaşanmıştır.

- Sitedeki kullanıcılara ulaşımda problem çıkmıştır.

- Sistemde önemli bir güvenlik açığı ortaya çıkmıştır.

- Server’ın kurulu olduğu bilgisayarda problem vardır.

- Makinanın donanım gereksinimleri karşılanmıyordur.

Cevap: a

- Modem komutlarını kullanarak numarayı çevirmek için doğru sıralamayı yapınız.

I- ATX4

II- ATM1L1

III- ATDTn= çevrilecek numara

IV- ATZ

V- ATS7=60

- I-II-III-IV-V

- IV-III-II-V-I

- V-I-III-IV-II

- I-V-IV-III-II

- IV-I-II-V-III

Cevap: e

- Aşağıdaki komut-tanım eşleştirmelerinden hangisi yanlıştır?

- &Nn komutunda n=0 modemin desteklediği en yüksek hızda kullanılmasını sağlar.

- +++: kaçış kodudur.

- ~ yazılımın 2sn beklemeye alınmasını sağlar.

- Kaçış koduyla sistem işlerinin yok edilmesi amaçlanmıştır.

- “~ ~ ~ ~ “ yazılan bu ifadeyle yazılım 2sn beklemeye alınmıştır.

Cevap: c

- Ağda hız problemi aşağıdakilerden hangisi ile çözülür?

- switch

- hub

- ring

- yıldız

- bus

Cevap: a

* * *

- Aşağıdakilerden hangisi VPN’nin sağladığı avantajlardan değildir?

a) Etkin ve ekonomik bir çözüm sağlar

b) Extra güvenlik sağlar

c) Çok büyük zaman ve para tasarrufu sağlar

d) Ekipman ve sistem karmaşası daha azdır

e) Hızlı internet bağlantısı

Cevap : e

- Aşağıdakilerden hangisi VPN’de en azından sağlanması gereken çözümlerden biri değildir?

a) Adres yönetimi

b) Anahtar yönetimi

c) Verinin şifrelenmesi

d) Bağlantı yönetimi

e) Çoklu ptokol yönetimi

Cevap : d

- Aşağıdakilerden hangisi Tünel Oluşturma Protokollerinde, PPP bağlantısının veri göndermeye hazır olabilmesi için gerekli aşamalardan değildir?

a) Call Back Kontrolü

b) Kullanıcı Onayı verme

c) Bağlantı desteği

d) Bağlantının kurulması

e) Network Layer Protokolleri isteme

Cevap : c

- Aşağıdakilerden hangisi Microsoft teknolojisi kullanılarak VPN oluşturmak için gerekenlerden değildir?

a) Microsoft Windows NT Server 3.0 ,

b) Microsoft Internet Explorer 4.01 Service Pack 2

c) Microsoft Windows Nt Server 4.0

d) Microsoft Windows NT Service Pack 3

e) Microsoft Windows NT 4.0 Option Pack

Cevap : a

- Aşağıdakilerden hangisi IAB tarafından yapılan tanımlamaların sağladığı güvenlik özelliklerinden değildir?

a) Mesaj bütünlüğü

b) Köken doğrulama

c) SNMP ve kullanıcıların birbirine gönderdiği mesajlar için veri şifrelenmesi

d) Bağlantı bütünlüğü

e) Replay koruması

Cevap : d

- Aşağıdakilerden hangisi bilgisayar ağlarının avantajlarından değildir?

a) Zaman kazancı

b) Ortak çalışma imkanı

c) Bir veri tabanının birçok bilgisayar tarafından kullanımı

d) Bireysel çalışma

e) Ortak donanım kullanım imkanı

Cevap : d

* * *

- Aşağıdakilerden hangisi güvenlik kriterlerinin geliştirilme mantığı amaçlarından değildir?

a) bilgisayar sistemlerinde güvenlik işlemleri için kullanıcılara hangi güvenlik derecesinde çalıştıkları

b) nasıl bir güvenlik sağladığı ve bölümlenmenin neye göre tayin edildiğini bir kıstasla belirtmek

c) üretici firmalara onların yeni, uygun ve geniş alana yaymayı düşündükleri ticari ürünleri için rehber olması açısından

d) koşullara uygun güvenlik gereklerinin tek bir ana ilke ve ölçütte belirtilmesi amacı

e) ağ güvenliğini sağlamak

Cevap:e

- “ADP’nin güvenlik mekanizmaları, sistem dokümantasyonundaki sigorta poliçesine göre test edilmektedir. Test izinsiz bir kullanıcıya yolları kesin olarak kapatır., aksi takdirde güvenlik koruma mekanizmalarını yenmesi mümkündür.” Bu tanım aşağıdaki kavramlardan hangisine aittir?

a) dokümantasyon

b) yaşam sigortası

c) güvenlik gereği

d) hesap tutma

e) güvenlik politikası

cevap: b

- Aşağıdakilerden hangisi güvenlik seviyesi değildir?

a) A1

b) C2

c) B1

d) D1

e) C3

cevap: e

- çok katmanlı güvenlik yapısı kurulmasını sağlar(gizli, en gizli vb..). sistemde güvenliği sağlanacak nesnelerin diğerlerinden kesinlikle ayrılması gerekmektedir. Bu nesneler diskette ya da diskte saklanacak türdendir.

Bu güvenlik seviyesi aşağıdakilerden hangisine aittir?

a) A1

b) C2

c) C3

d) B1

e) B2

cevap: d

- Bu güvenlik seviyesine örnek olarak Honeywell Information Systems’in Multics Sistemi, Trusted XENIX verilebilir. Bu güvenlik seviyesi aşağıdakilerden hangisidir?

a) A1

b) C2

c) B2

d) D1

e) C3

cevap: c

- Tek sınıf içermektedir. Donanım ve yazılım açısından dizayn, kontrol ve doğrulama işlemlerini içerir. Bu özellikleri sağlayan güvenlik seviyesi aşağıdakilerden hangisidir?

a) A1

b) C2

c) B2

d) D1

e) C3

cevap: a

- Sisteme ilişkin yazılım ve donanım bileşenleri üzerinde, güvenlik sistemini etkileyecek değişikliklerin, sistemlere aktarılması aşamasında tekrar güvenliğin sağlanması gerekir.

Bu özelliğin adı aşağıdakilerden hangisidir?

a) Trusted Computer Based

b) Güvenlik politikası

c) İşaretleme

d) Trusted distribition(Güvenlik Dağıtımı)

e) Hesap tutma

cevap: d

- En düşük düzeyde güvenliği hangi güvenlik seviyesi sağlar?

a) A1

b) C2

c) B2

d) D1

e) C3

cevap: d

- En yüksek düzeyde güvenliği hangi güvenlik seviyesi sağlar?

a) A1

b) C2

c) B2

d) D1

e)

|

Yandaki tabloda güvenlik seviyeleri ve alt güvenlik seviyeleri verilmiştir. Hangi numaralı güvenlik seviyeleri eksik verilmiştir? a)1ve 2 b)2 ve 3 c) 1 ve 4 d) 3 ve 4 e) 2 ve 4 cevap: b |

C3

Cevap: a

10.

| no | Güvenlik seviyesi | Alt seviye |

| 1 | D | D1 |

| 2 | C | C1 |

| 3 | B | B1 |

| B2 | ||

| 4 | A | A1 |

* * *

Sezgin Ataç

Sorular

Soru1:Aşağıdaki ağ cihazlarından hangisi daha hızlıdır? (Doğru cevap:Switch)

f) Switch

g) Hub

h) Router

i) Modem

j) Ethernet kartı

Soru 2:Aşağıdaki ağ cihazlarından hangisi birden çok ağı bağlamak için kullanılır? (Repeater)

f) Switch

g) Hub

h) Router

i) Repeater

j) Gateway

Soru3: Aşağıdaki ağ cihazlarından hangisi merkez ve kenar yönlendirici(router) özeliklerinden değildir? ? (Doğru cevap:ROS)

f) Dayanıklılık

g) Hızlı uyarlanabilirlik

h) Esneklik

i) Basitlik

j) Ros (router operating system)

Soru4: Ethernet teknolojisinin en büyük dezavantajı nedir? ? (Doğru cevap:Broadcast-yayın)

f) Yavaş olaması

g) Farklı işletim sistemlerinde çalışması

h) Hızlı olamsı

i) Broadcast (yayın) teknolojisini kullanıyor olamsı

j) Eski bir teknoloji olması

Soru5: Aşağıdaki hangisi internet fiziksel bağlantı seceneklerinden değildir? (Doğru cevap:Gopher)

f) Kiralık hat

g) X-25

h) Dial-up

i) Ethernet

j) Gopher

Soru6: ARP protokolünün görevi nedir?(Doğru cevap:ip adresini mac adrese çevirir)

f) İp adreslerini MAC adrese dönüştürür.

g) MAC adresini İP adresine dönüştürür.

h) Bilgisayarın İpx adresini üzerinde tuttar.

i) Bir iletişim protokolü değildir.

j) Yerel ağlarda (LAN) kullanılır.

Soru7: Aşağıdaki bağlantı araçlarından hangisi OSİ referans modelinin tüm katmanlarını içerir? (Doğru cevap:Gateway)

f) Switch

g) Hub

h) Router

i) Repeater

j) Gateway

Soru8: Ping komutunun en büyük/önemli görevi nedir? (Doğru cevap:Çalışıp çalışmadığını kontrol eder)

f) Karşı taraftaki bilgisayarın çalışıp çalışmadığını kontrol eder.

g) Uzaktaki bilgisayara erişimi ve kullanımı sağlar.

h) Emaillerimizi kontrol etmeye yarar.

i) Yönlendirme yapmaya yarar.

j) Bilgisayarın MAC adresini bulmaya yarar.

Soru 9: Aşağıdaki kablo standartlarından hangisi yıldız(star) topolojisinde kullanılır? (Doğru cevap:10base utp-stp)

f) 10 base 2-ince koaksiyel kablo

g) 10 base 5-kalın koaksiyel kablo

h) 10 base T-UTP, STP bakır kablo

i) CSMA/CD teknolojisi

j) 100 VG-ANyLAN-yüksek hızlı LAN teknolojisi

soru 10: Aşağıdaki komutlardan hangisi yönlendirme tablosu yaratmada kullanılır ? (Doğru cevap:Route)

f) Route

g) Ping

h) Telnet

i) Netstat

j) Tracert

* * *

Soru1: Aşağıdakilerden hangisi bir nuke çeşidi değildir?

a) OOB

b) Land

c) Teardrop

d) Spoof

e) Nestea

Cevap: D

Soru2: I- DNS Spoofing

II- IP Spoofing

III- ICQ Spoofing

Yukarıdakilerden hangisi veya hangileri spoofing tir?

a) Yalnız I

b) I – II

c) II –III

d) Yalnız III

e) Hepsi

Cevap: E

Soru3: Aşağıdakilerden hangisi bir trojandır?

a) Brlill

b) ICMP

c) Smurf

d) Netbus

e) Boink

Cevap: D

Soru4: Aşağıdakilerden hangisi firewall tasarlamadan önce göz önüne alınması gereken durumlardan değildir?

a) Firewall’ın yapısı

b) Güvenlik prensibi

c) Toplam maliyet

d) Firewall sisteminin bileşenleri

e) Kaynak IP adresleri.

Cevap: E

Soru5: Kaç tip hacker vardır?

a) 1

b) 2

c) 3

d) 4

e) 5

cevap: B

Soru6: Paket filtrelemeli Router aşağıdakilerden hangisine göre IP trafiğini süzmez?

a) Güvenlik

b) Kaynak IP adresi

c) Hedef IP adresi

d) Kaynak tcp/udp portu

e) Hedef tcp/udp portu

Cevap A

Soru7: Aşağıdakilerden hangisi bir firewall değildir?

a) Atguard

b) Blakice

c) Conseal PC

d) Lockdown

e) Bacıkorifice

Cevap: E

Soru8: Karşı bilgisayara sanki binlerce farklı bilgisayardan bağlantı isteği geliyormuş gibi SYN paketleri gönderen saldırı türü değildir?

a) Netbus

b) Smurf

c) Suffer 3

d) Land

e) OOB

Cevap C

Soru9: I- Paket filtreleme yapan firewall türü

II- Çift taraflı geçit tipindeki firewall türü

III- Üç taraflı geçit tipindeki firewall türü

Yukarıdakilerden hangisi veya hangileri bir firewall tipi değildir?

a) Yalnız I

b) Yaknız II

c) I – III

d) Yalnız III

e) I – II

Cevap: D

Soru 10: Bilgisayarın 139. portundan giriş yapan bir Nuke hangisidir?

a) OOB

b) Land

c) Teardrop

d) Nesta

e) Boink

Cavap: A

* * *

1) Aşağıdakilerden hangisi yanlıştır?

A) Dağıtım listesi bir anda birden fazla kullanıcıya mesaj göndermek için oluşturulan kullanıcılar grubudur.

B) Dağıtım listelerinde kullanıcı ekleme sitesindeki herkes tarafından yapılabilir.

C) Adress book’ta yer alan kullanıcılar listeye eklenebilir.

D) General tabında mailbox saklama sınırı belirleyiniz

E) Issue warning sınırı aşıldığında kullanıcıya uyarı mesajı verilir.

Cevap: B

2) Exchange server’ın donanımı için en az kaç MB RAM olmalıdır?

A) 8 MB RAM

B) 12 MB RAM

C) 24 MB RAM

D) 32 MB RAM

E) 64 MB RAM

cevap: C

3) Exchange server kullanıcı sayısına göre işlemci, disk ve bellek gereksinimleri değişir. 100-300 kullanıcı arasında işlemci, disk, bellek gereksinimleri nelerdir?

A) 1 pentium sunucu, 8 MB bellek, 1 GB disk

B) 1 pentium sunucu, 8 MB bellek, 2 GB disk

C) 1 pentium sunucu, 16 MB bellek, 2 GB disk

D) 1 pentium sunucu, 32 MB bellek, 2 GB disk

E) 1 pentium sunucu, 64 MB bellek, 5 GB disk

cevap:D

4) Exchange server istemcilerinin (client) windows 95, windows 3.1 kullananlar için donanım gereksinimleri aşağıdakilerden hangisidir?

A) 15 MB boş disk alanı, 16 MB bellek

B) 16 MB boş disk alanı, 15 MB bellek

C) 12 MB boş disk alanı, 8 MB bellek

D) 8 MB boş disk alanı, 15 MB bellek

E) 15 MB boş disk alanı, 12 MB bellek

cevap: C

5) Exchange server yüklenmeden önce hangi bilginin sağlanmış olması gerekmez?

A) Organization ve site(domain) adı

B) Sunucunun adı ve sistemdeki yeri

C) Bir istemciye verilecek ad ve parola

D) Windows NT server bilgisayarın administrator parolası

E) Service account (hizmet hesabı) parolası ve adı

Cevap: C

6) Bir sitedeki tüm MS exchange serverlar birbirleriyle haberleşebilmek için ne yapmalıdırlar?

F) Aynı administrator parolası kullanmalıdırlar

G) Aynı alan adı kullanılmalıdır

H) Farklı hizmet hesabı kullanılmalıdır

İ) Farklı administrator parolası kullanılmalıdır

J) Aynı hizmet hesabı kullanılmalıdır.

Cevap:E

7) Aşağıdakilerden hangisi yanlıştır?

A) Yeni bir site yaratılacaksa “site name” olarak domain adı verilir.

B) Exchange server’ın çeşitli hizmetleri başlatması için gerekli hesap yaratılmış olmalıdır.

C) Bir sitedeki tüm exchange serverlar aynı hizmet hesabını kullanmalıdır.

D) Siteye sunucu ekleniyorsa mevcut hizmet hesabı kullanılır.

E) Kurulacak sunucu ilk sunucu ise hizmet hesabı gerekmez.

Cevap:E

8) Exchange server kullanılan bir sitede kullanıcı açmak için kaç yol vardır?

A) 2 B)3 C)4 D)1 E)5

Cevap: B

9) Exchange server kullanılan bir sitede, site izinlerine sahip kullanıcılar ve gruplar neleri yapabilirler?

I-Mailbox yaratmak

II-Yeni sunucu eklemek

III-Recipient yaratmak

IV-sayfa özelliklerini değiştirmek

A) I-II-III B)I-II-III-IV C)II-III D)I-IV E)I-III

Cevap:E

10) Exchange serverda bir sunucudaki mailboxlar, o sunucunun neresinde saklanır?

A) Private Informatıon Store

B) Directory Import

C) Exchange server directory

D) Public Informatıon store

E) Event log

Cevap:A

* * *

- Hangisi VPN avantajlarındandır?

- Güvenli veri transferi

- Hızlı internet bağlantısı

- Düşük donanım maliyeti

A) I-II B) I-III C) YALNIZ I D) YALNIZ II E) YALNIZ III

CEVAP: B

- Aşağıdakilerden hangisi tünel oluşturma protokollerindendir?

- TCP/IP

- PPTP

- IPSEC

A) I-II B) I-III C) YALNIZ I D) II-III E) I-II-III

CEVAP: D

- Aşağıdakilerden hangisi proxy server avantajlarından değildir?

A) İsteklerin filtrelenmesi

B) Performansın arttırılması

C) İnternet bağlantısını hızlandırır.

D) Disk alanı kazancı sağlar.

E) Verilere hızlı erişim sağlar.

CEVAP: C

- Proxy’nin kelime anlamı nedir?

A) Verici

B) İstemci

C) Gizli ağ

D) Vekil

E) Saydam ağ

CEVAP: D

- ……….. internet ağlarının birbirleriyle, özel bir ağdaki gibi görüşmeleridir?

A) Proxy

B) Telnet

C) Gopher

D) VPN

E) Wais

CEVAP: D

- Aşağıdakilerden hangisi VPN tünel çeşitlerindendir?

- Gönüllü tünel

- Zorunlu tünel

- Kapsüle edilmiş tünel

A) YALNIZ I B) YALNIZ II C) I-II-III D) II-III E) I-II

CEVAP: E

- Proxy kurulumunda hangi paketlere ihtiyaç vardır?

- Squid

- The TIS Firewall Toolkit (FWTK)

- SOCKS

A) II-III B) I-II C) I-II-III D)Yalnız I E) I-III

DOĞRU CEVAP: C

- FTP ile ilgili aşağıdakilerden hangisi doğrudur?

I- Dosya alma protokolüdür.

II- İlk geliştirilmiş internet protokollerindendir

III- Açılımı File Transfer Protocol dür.

A) I-II B) I-III C) II-III D) I-II-III E) Yalnız II

DOĞRU CEVAP: C

- Hangisi Proxy server’ın dezavantajıdır?

I- Donanım maaliyeti düşüktür.

II- Önbelleğindeki bilgiler eskimektedir.

III- Kurulum ve denetimi zordur.

A) I-II B) I-III C) II-III D) I-II-III E) Yalnız II

- Aşağıdakilerden hangisi VPN’i oluşturan elemanlardan değildir?

A) Web Sunucusu B) Posta Sunucusu C) Mevcut Intranet D) Router E) POP3 Server

DOĞRU CEVAP: E

* * *

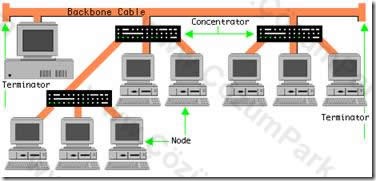

SORULAR

1- ………………… birbirine kablolarla bağlanmış server, printer, pc, modem gibi birçok haberleşme ekipmanının en ekonomik ve verimli yoldan kullanılmasıdır.

Noktalı yere aşağıdakilerden hangisi gelmelidir?

A) Network B) TCP C) SMTP D) Firewall E) Gateway

Cevap: A

2- Fast Ethernet bir saniyede ne kadar veri taşıyabilir?

A) 10 Mbps B) 25 Mbps C) 50 Mbps D) 75 Mbps E) 100 Mbps

Cevap: E

3- ‘Herhangi bir node’tan gelen verinin tüm ağa dağıtılması yerine istenilen node’a dağıtılmasını sağlayan network ekipmanı aşağıdakilerden hangisidir?

A) Hub B) Switch C) Ethernet Kartı D) Bridge E) Repeater

Cevap: B

4- Ağ üzerinde veri iletimi için kullanılan kurallar veya işlemlere ne ad verilir?

A) Telnet B) Gateway C) Protokol D) İnternet E) Subnet

Cevap: C

5- 100 Mbps bağlantılar …………………………………………… kablo ile yapılabilir?

Noktalı yere ne gelecektir?

Cevap: Kategori 5 dolanmış – çift

6- Sinyali alıp, güçlendirip, gönderme özelliğine sahip network ekipmanına ne ad verilir?

A) Repeater B) Router C) Switch D) Hub E) Gateway

Cevap: A

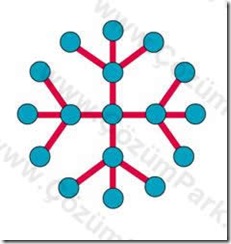

7- Aşağıdakilerden hangisi ya da hangileri network yapısı değildir?

I- Star

II- Bus

III- Ring

IV- Subnet

A) Yalnız I B) Yalnız II C) Yalnız III D) Yalnız IV E) I-II

Cevap: D

8- Bilgisayarınızla ağ arasındaki bağlantıyı ………………………….. kartı sağlar?

Noktalı yere ne gelecektir?

Cevap: Network Adaptör (Ethernet)

* * *

1.anonim FTP nedir?

a)hipertext ortam

b)dosya taşıma protokolü

c)dosya transfer sistemi

d)herkese açık dosya transfer protokolü

e)herkese açık mail sunucusu

cevap:D

2.anonim bir ftp sunucusunda Cgi-local erişimini ……..’ı kullanarak kısıtlayabiliriz. Noktalı yere aşağıdakilerden hangisi yazılmalıdır?

a)çevirmeli ağ

b)uç birim penceresi

c)HTTP

d)SMTP

e)file manager

3.yapısal olarak birbirine çok yakın ancak güvenlik açıkları hemen hemen aynı olan sunucu işletim sistemleri hangileridir?

a)novell netware-Irix

b)unix-linux

c)win2000-linux

e)beos-linux

cevap:B

4.root şifresi ……. şifredir?noktalı yere ne yazılmalıdır?

a)an kolay kırılabilir

b)tüm kullanıcılara ait

c)en zor ele geçirilebilir

d)dial-up abonelerine ait

e)kırılamaz bir

cevap:C

5.bir network’te çalışanların sisteme giriş şifrelerin unix’te utulduğu yer neresidir?

a)/var/adm/messages

b)/etc/passwd

c)/etc/defaults

d)/etc/ttyab

e)/var/adm/pass

cevap:B

6.sistemde çalışan …………… programlar, kullanıcılara root yetkisini verir. Noktaları yere ne yazılmalıdır.

a)root

b)suid

c)excel

d)firewall

e)ırix

cevap:B

7.firewall’lar ne işe yarar?

a)yerel ağları, internetten gelecek saldırılara karşı korur.

b)kişisel bilgisayarlarda işletim sisteminin kabuğunu oluşturur.

c)gateway’lar için koruma kalkanı oluşturur.

d)donanım çakışmalarını engeller

e)sistem kaynaklarının yönetimini sağlar

cevap:A

8.bir kredi kartı sahibinin, e-ticarette alışveriş yaparken nelere dikkat etmesi gereklidir?

1-güvenmediği sitelere kart bilgileri vermemek

2-extreleri kontrol etmeli

3-alışveriş yaptığı sitenin yapısını öğrenmeli

a)1

b)1-2

c)2-3

d)1-2-3

e)3

cevap:B

9.SSL nedir?

a)system socket layer

b) simert socket layer

c) secure socket layer

d) select socket layer

e) suid socket lock

cevap:C

10.aşağıdakilerden hangisi SET’in avantajlarındandır?

a)sanal cüzdan kullanılmaz.

b)SSL’den daha güvensizdir

c)SSL^den daha esk bir teknolojidir

d)ödeme bilgisi

e)sanal cüzdan programı en çok 3 kez yüklenebilir

cevap:D

* * *

Sorular

1)

I- Linux işletim sisteminin gelişmiş bir ağ özelliğidir.

II- Ağ üzerindeki uygun paketlerin uygun makinelere gönderilmesi içindir.

III- Gateway makine üzerinden istemcilerin gözlenerek Internete açılmasına olanak tanır.

IV- Diskinize ince ayar yapmak içindir.

IP MASQUERADİNG için yukarıda söylenenlerden hangileri doğrudur.

a) I-IV b) IV-III c) I-II d) I-III e) II-IV

Cevap: d

2)

Linux işletim sisteminde ağ üzerindeki uygun paketlerin uygun makinelere gönderilmesi için hangi komut kullanılır.

a) ifconfig b) gatemsg c) ipfwadm d)copyx e) uucp

Cevap: c

3)

Bir ağ sisteminde belli büyüklükteki paketleri kabul etmeyen kullanıcı sorunlarını çözmek hangi katmana aittir.

a) Fiziksel katman b) Ağ katmanı c) Veri katmanı d)Taşıma Katmanı e) Donanım Katmanı

Cevap:b

4)

Tip kodu ne için kullanılır.

a) Tüm bilgisayarlara aynı dosyayı yollamak içindir.

b) Katmanlar arası sorunları giderir

c) Filtreleme yapar

d) Tüm bilgisayarlara aynı mesajı yollamak içindir.

e) Aynı ağ üzerinde farklı protokollerin kullanılması içindir.

Cevap:e

5)

Ağ trafiğini filtrelemek ve dosyanın doğru yere gönderilmesini sağlamak için değişik protokollerin

Birbirine bağlayan aşağıdakilerden hangisidir.

a) Switch

b) Repeater